Authentifizierungsmechanismen für den ADOIT Web-Client

Dieser Abschnitt bietet einen Überblick über die Authentifizierungsmechanismen, die der ADOIT Web-Client unterstützt. Diese Authentifizierungsmechanismen können einzeln oder in Kombination verwendet werden

Außerdem enthält dieser Abschnitt grundlegende Informationen darüber, wie ADOIT für die Synchronisation von Benutzerdaten mit einem externen Benutzerverwaltungssystem konfiguriert werden kann.

Wichtige Begriffe

Hier eine kurze Erklärung einiger Begriffe, mit denen Sie sich vertraut machen sollten. Nähere Informationen zu diesen Themen finden Sie unter Technische Konzepte.

| Begriff | Abkürzung | Definition |

|---|---|---|

| Identity Management | IDM | Im IDM-Szenario ist ein IDM-System eine Autorität, die Benutzer authentifizieren kann und Informationen über die Gruppenmitgliedschaften der Benutzer und andere organisatorische Details hat. |

| Lightweight Directory Access Protocol | LDAP | Standardisiertes Protokoll für den Zugriff auf Informationen in Verzeichnisdiensten. |

| Security Assertion Markup Language | SAML | SAML ist ein XML-basiertes Framework für den Austausch von Authentifizierungs- und Autorisierungsinformationen. |

| Single Sign-on | SSO | Single Sign-on (SSO) ist ein Authentifizierungsverfahren, das es einem Benutzer ermöglicht, mit einem Set von Anmeldedaten auf mehrere Anwendungen zuzugreifen. |

| OpenID Connect | OIDC | OpenID Connect (OIDC) ist eine Authentifizierungsschicht auf dem OAuth 2.0 Autorisierungs-Framework, die verwendet werden kann, um einen Benutzer sicher in einer Webapplikation anzumelden. |

| Administrations-Toolkit | - | Desktop-Anwendung zur Verwaltung von ADOIT. |

| Administratorseite | - | Web-Anwendung zur Verwaltung von ADOIT. |

Auf einen Blick

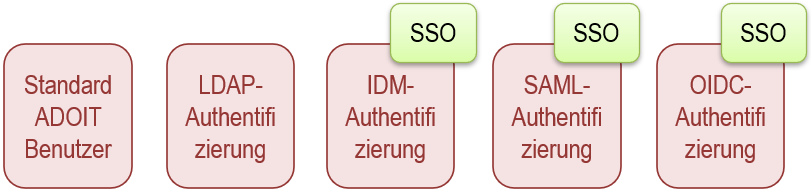

Authentifizierung in ADOIT hat den Zweck zu beweisen, dass ein Benutzer wirklich der ist, für den er sich ausgibt. Folgende Authentifizierungsmechanismen stehen zur Verfügung:

Standard ADOIT Benutzer

Die Benutzer werden manuell im Administrations-Toolkit angelegt. Die Benutzer melden sich mit Benutzernamen und Passwort an. Erfordert keine Konfiguration.

LDAP-Authentifizierung

Die Benutzer werden in einem Verzeichnisdienst verwaltet. Die Benutzer melden sich mit ihrer vertrauten LDAP-Identität und ihren Anmeldedaten an. Erfordert zusätzliche Konfiguration.

IDM-Authentifizierung

Die Benutzer werden in einem externen Benutzerverwaltungssystem verwaltet. Benutzer melden sich über Single Sign-on oder mit Benutzername und Passwort an. Erfordert zusätzliche Konfiguration.

SAML-Authentifizierung

Die Benutzer werden in einem externen Benutzerverwaltungssystem verwaltet. Benutzer melden sich über Single Sign-on oder durch Eingabe von Anmeldedaten (Benutzername und Passwort, Zertifikate usw.) an. Erfordert zusätzliche Konfiguration.

OIDC-Authentifizierung

Die Benutzer werden in einem externen Benutzerverwaltungssystem verwaltet. Eine Anmeldung mittels Single Sign-on ist möglich. Erfordert zusätzliche Konfiguration.

Synchronisation erlaubt den Import von Benutzern und zugehörigen Benutzerdaten aus einer externen Quelle, die z.B. LDAP oder SAML-Claims unterstützt. Die beiden wichtigsten Elemente einer Synchronisationsstrategie sind:

Synchronisationsumfang

Legt fest, was synchronisiert werden soll. Dazu wird angegeben, ob Benutzerattribute, Rollen und Gruppen einbezogen werden sollen.

Synchronisationszeitpunkt

Legt fest, wann die Synchronisation von Benutzern und zugehörigen Benutzerdaten erfolgen soll. Benutzer können entweder bei der Anmeldung oder durch periodische Synchronisation synchronisiert werden (erfordert LDAP-Kopplung).

Ausführlichere Informationen zu den Themen dieses Abschnitts finden Sie unter Authentifizierungsmechanismen und Unterstützte Synchronisationsszenarien.

Funktionsübersicht

Diese Tabelle enthält eine Zusammenfassung der Funktionen der verschiedenen Authentifizierungsmechanismen.

| Standard ADOIT Benutzer | LDAP-Authentifizierung | IDM-Authentifizierung | SAML-Authentifizierung | OIDC-Authentifizierung | |

|---|---|---|---|---|---|

| Anmeldung mit Benutzername und Passwort | Ja | Ja | Ja (abhängig von der IDM-Lösung) | Ja (abhängig vom SAML-IdP) | Ja (abhängig vom OP) |

| SSO | Nein | Nein | Ja (abhängig von der IDM-Lösung) | Ja (abhängig vom SAML-IdP) | Ja (abhängig vom OP) |

| Bei der Anmeldung Attribute, Rollen- und Gruppenzuordnung mit externem Benutzerverwaltungssystem abgleichen | Nein | Ja | Ja | Ja | Ja |

| Periodisch Attribute, Rollen- und Gruppenzuordnung mit externem Benutzerverwaltungssystem abgleichen | Nein | Ja | Ja (mit LDAP-Kopplung) | Ja (mit LDAP-Kopplung) | Ja (mit LDAP-Kopplung) |

| Benutzer automatisch anlegen | Nein | Ja | Ja | Ja | Ja |

Authentifizierungsmechanismen

Die folgende Abbildung zeigt die unterstützten Authentifizierungsmechanismen in ADOIT:

Die verschiedenen Authentifizierungsmechanismen werden in den folgenden Abschnitten ausführlich beschrieben.

Standard ADOIT Benutzer

ADOIT Benutzer

werden im Administrations-Toolkit erzeugt.

Die Anmeldung am ADOIT Web-Client erfordert die Eingabe von Benutzername und Passwort. Mit diesen Zugangsdaten wird der Benutzer gegen die verfügbaren Daten in der ADOIT-Datenbank authentifiziert.

Die Zuordnung von Benutzerattributen, Rechten und System-Rollen wird über die Benutzerverwaltung im Administrations-Toolkit gesteuert.

Eine Anleitung zur Erzeugung von ADOIT Benutzern finden Sie im Kapitel Benutzerverwaltung im Administrationshandbuch.

Vorteile

- Für die Verwendung von ADOIT Benutzern ist keine zusätzliche Konfiguration erforderlich.

LDAP-Authentifizierung

Benutzer können entweder aus einem Verzeichnisdienst importiert oder auf ADOIT Benutzer gemappt werden.

Die Anmeldung am ADOIT Web-Client erfordert die Eingabe von Benutzername und Passwort. Mit diesen Zugangsdaten wird der Benutzer gegen den konfigurierten Verzeichnisdienst authentifiziert.

Voraussetzung für dieses Szenario ist die Anbindung von ADOIT an den verwendeten Directory Service (z.B. Active Directory) auf der Administratorseite.

Die Zuordnung von Benutzerattributen, Rechten und System-Rollen kann über die Benutzerverwaltung im Administrations-Toolkit gesteuert werden oder mit einem externen Verzeichnisdienst synchronisiert werden.

Spezifische Konfigurationsschritte sind notwendig, um den ADOIT Web-Client für diesen Authentifizierungsmechanismus einzurichten. Eine Anleitung finden Sie im Kapitel Web-Client Login mit LDAP-Kopplung.

Vorteile

Nutzung der bestehenden Authentifizierungsinfrastruktur.

Authentifizierungskonfiguration kann einfach um Synchronisation erweitert werden.

IDM-Authentifizierung

Benutzer können entweder aus einem externen Benutzerverwaltungssystem importiert oder auf ADOIT Benutzer gemappt werden.

Eine Anmeldung am ADOIT Web-Client mittels Single Sign-on ist über ein Identity Management System (IDM) möglich.

Voraussetzung für dieses Szenario ist die Anbindung an einen in der Zielumgebung verfügbaren Authentifizierungs-Server, über den die Authentifizierung mit einer externen Benutzerverwaltung erfolgt (z.B. Microsoft Internet Information Services mit Anbindung an ein Active Directory).

Die Zuordnung von Benutzerattributen, Rechten und System-Rollen kann über die Benutzerverwaltung im Administrations-Toolkit gesteuert werden oder mit einem externen Benutzerverwaltungssystem synchronisiert werden.

Spezifische Konfigurationsschritte sind notwendig, um den ADOIT Web-Client für diesen Authentifizierungsmechanismus einzurichten. Bitte wenden Sie sich an Ihren ADOIT-Kundenbetreuer, um eine Anleitung zu erhalten.

Vorteile

Nutzung der bestehenden Authentifizierungsinfrastruktur.

Erlaubt Single Sign-on (SSO).

SAML-Authentifizierung

Benutzer können entweder aus einem externen Benutzerverwaltungssystem importiert oder auf ADOIT Benutzer gemappt werden.

Das externe Benutzerverwaltungssystem muss einen Identitäts-Provider (IdP) für SAML 2.0 zur Verfügung stellen (z.B. Active Directory Federation Services [AD FS] oder Shibboleth).

Um sich am ADOIT Web-Client anzumelden, wird der Benutzer zum IdP umgeleitet. Je nach Konfiguration des IdP erfolgt die Authentifizierung mittels Single Sign-on oder durch die Eingabe von Zugangsdaten (Benutzername und Passwort, Zertifikate etc.).

Für diese Authentifizierungsmethode ist keine Server-to-Server-Kommunikation notwendig, da alle Daten über den Browser übertragen werden.

Die Zuordnung von Benutzerattributen, Rechten und System-Rollen kann über die Benutzerverwaltung im Administrations-Toolkit gesteuert werden oder mit einem externen Benutzerverwaltungssystem synchronisiert werden.

Spezifische Konfigurationsschritte sind notwendig, um den ADOIT Web-Client für diesen Authentifizierungsmechanismus einzurichten. Bitte wenden Sie sich an Ihren ADOIT-Kundenbetreuer, um diese Integration zu konzipieren.

Vorteile

Nutzung der bestehenden Authentifizierungsinfrastruktur.

Erlaubt Single Sign-on (SSO).

Erhöhte Sicherheit. HTTPS-basierte Browser-Kommunikation mit zentralisiertem Authentifizierungssystem. Die ursprünglichen Benutzerdaten können hinter der Firewall bleiben, während SAML die Benutzeridentitäten verifiziert.

OIDC-Authentifizierung

Benutzer können entweder aus einem externen Benutzerverwaltungssystem importiert oder auf ADOIT Benutzer gemappt werden.

Voraussetzung für die Nutzung von OpenID Connect (OIDC) ist die Anbindung an einen OpenID Connect-Provider (OP), der die Identität des Anwenders überprüft und grundlegende Profilinformationen zum Anwender bereitstellt.

Um sich am ADOIT Web-Client anzumelden, wird der Benutzer zum OP umgeleitet. Eine Anmeldung am ADOIT Web-Client mittels Single Sign-on ist über OIDC-Authentifizierung möglich.

Die Zuordnung von Benutzerattributen, Rechten und System-Rollen kann über die Benutzerverwaltung im Administrations-Toolkit gesteuert werden oder mit einem externen Benutzerverwaltungssystem synchronisiert werden.

Spezifische Konfigurationsschritte sind notwendig, um den ADOIT Web-Client für diesen Authentifizierungsmechanismus einzurichten. Eine Anleitung finden Sie im Kapitel OIDC-Authentifizierung einrichten.

Vorteile

Nutzung der bestehenden Authentifizierungsinfrastruktur.

Erlaubt Single Sign-on (SSO).

Erhöhte Sicherheit. HTTPS-basierte Browser-Kommunikation mit zentralisiertem Authentifizierungssystem. Die ursprünglichen Benutzerdaten können hinter der Firewall bleiben, während OIDC die Benutzeridentitäten verifiziert.

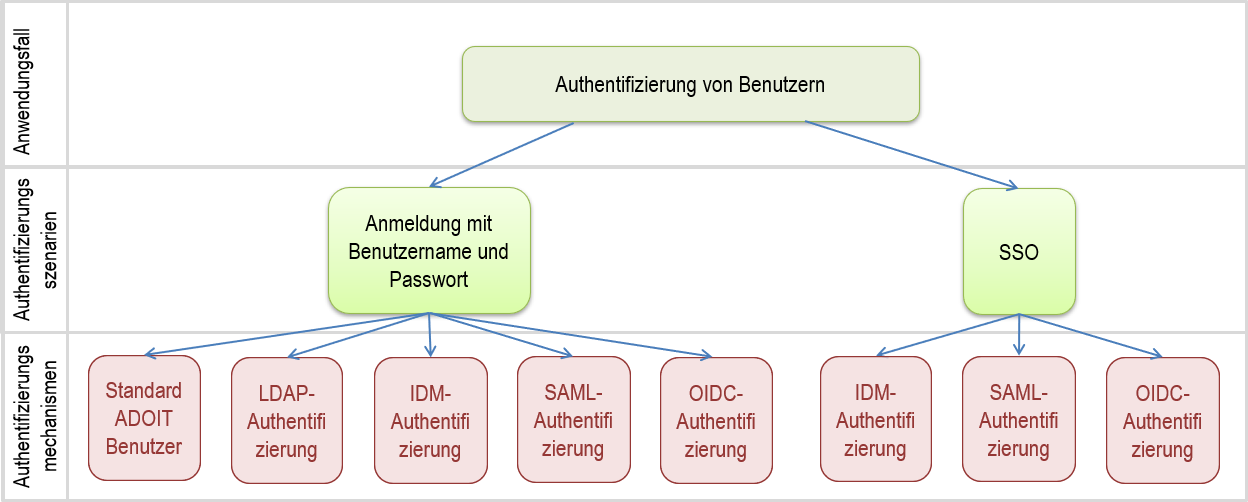

Unterstützte Authentifizierungsszenarien

Folgende Szenarien beschreiben die verschiedenen Möglichkeiten, wie ADOIT Authentifizierung handhaben kann.

Im Allgemeinen ist SSO möglich, wenn die Authentifizierungsmechanismen IDM (abhängig von der IDM-Lösung), SAML (abhängig vom SAML-IdP) oder OIDC (abhängig vom OP) verwendet werden.

Szenario 1: Anmeldung mit Benutzername und Passwort

Jeder Authentifizierungsmechanismus ermöglicht Benutzern den Zugriff auf den Web-Client durch Eingabe ihrer Anmeldedaten. Nach der Validierung werden die Benutzer angemeldet.

Standard ADOIT Benutzer werden gegen die ADOIT Datenbank validiert. Bei der Authentifizierung über die Authentifizierungsmechanismen LDAP, IDM, SAML oder OIDC werden die übermittelten Anmeldedaten gegen eine externe Quelle authentifiziert.

Szenario 2: SSO

Die Authentifizierungsmechanismen IDM, SAML und OIDC können für SSO konfiguriert werden.

SSO unter Verwendung eines externen IDM-Systems erfordert einen externen Server, der die Anfrage des Client-Webbrowsers mit den Anmeldedaten anreichert. Mögliche Technologien:

Microsoft Internet Information Services (IIS)

Tomcat Valve

SSO mit SAML erfordert einen Identitäts-Provider für SAML, der Benutzer authentifizieren kann und SSO unterstützt. Mögliche SAML Identity Provider:

Microsoft Active Directory Federation Services (AD FS)

Okta

Shibboleth

Jeder andere SAML 2.0 kompatible Identitäts-Provider (vorherige Evaluierung erforderlich)

SSO mit OIDC erfordert einen OpenID Connect-Provider (OP), der Benutzer authentifizieren kann und SSO unterstützt. Mögliche OpenID Connect-Provider:

Microsoft Azure AD

Google

Jeder andere zertifizierte OpenID-Provider (vorherige Evaluierung erforderlich)

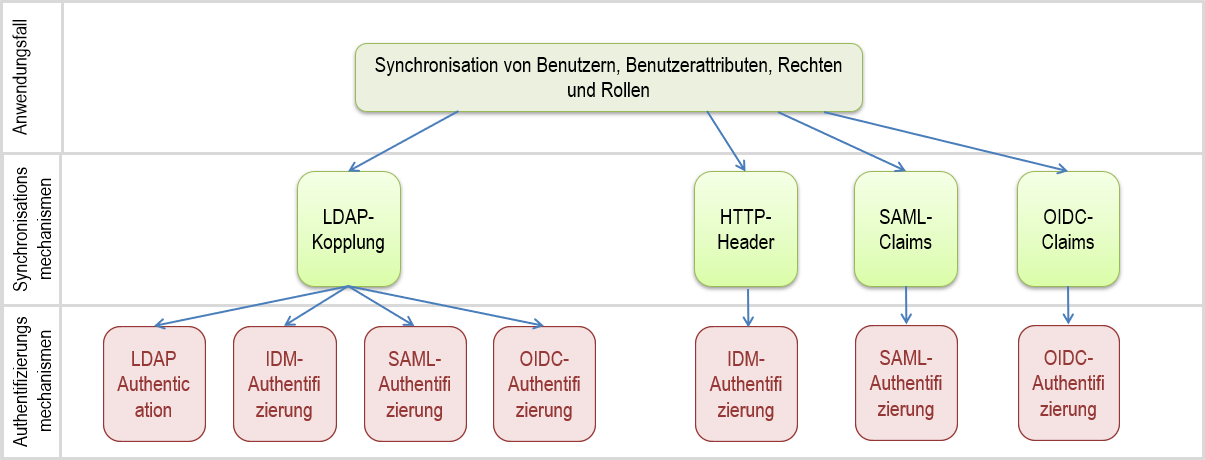

Unterstützte Synchronisationsszenarien

Die folgenden Szenarien beschreiben, wie die Synchronisation von Benutzereigenschaften und Zugriffsrechten in ADOIT durchgeführt werden kann.

Die Authentifizierungsmechanismen LDAP, IDM, SAML und OIDC können so konfiguriert werden, dass sie LDAP-Kopplung nutzen, um zusätzliche Benutzerdaten aus einem Verzeichnisdienst abzurufen. Bei der IDM-Authentifizierung können die Informationen über den Benutzer auch über HTTP-Header transportiert werden. Bei der SAML-Authentifizierung oder der OIDC-Authentifizierung können Informationen über den Benutzer auch mithilfe sogenannter Claims transportiert werden.

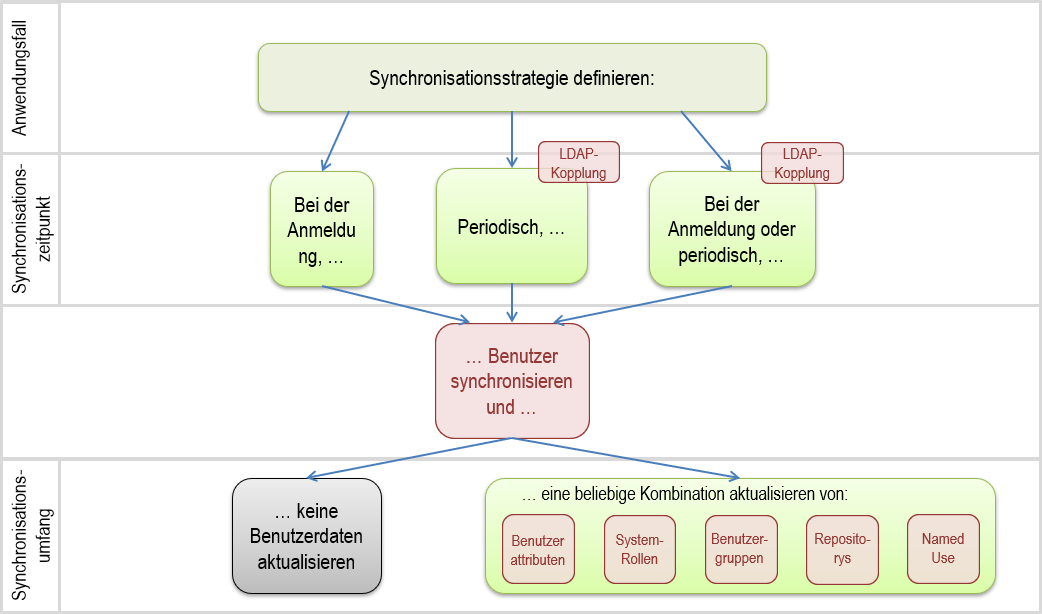

Synchronisationsstrategie

Die beiden wichtigsten Elemente einer Synchronisationsstrategie sind:

Synchronisationsumfang

Sie können den Umfang der Synchronisation anpassen. Sollen Benutzerdaten berücksichtigt werden oder nicht?

Benutzer anlegen, Benutzerdaten nicht aktualisieren

Dieses Szenario trifft zu, wenn ein externes Benutzerverwaltungssystem verwendet werden soll, aber Benutzerattribute, System-Rollen, Benutzergruppen, Repositorys und Named Use-Lizenzen manuell im Administrations-Toolkit zugewiesen werden sollen. Allen importierten Benutzern werden Standard-Benutzergruppen und System-Rollen zugewiesen. Die Benutzerdaten werden nicht synchronisiert, um zu verhindern, dass die im Administrations-Toolkit vorgenommenen Einstellungen überschrieben werden.

Benutzer anlegen, einige Benutzerdaten aktualisieren

Einige Benutzerdaten werden bei jeder Synchronisation entsprechend den vom externen Benutzerverwaltungssystem abgerufenen Informationen aktualisiert. Es ist möglich, eine beliebige Kombination der Optionen Benutzerattribute, System-Rollen, Benutzergruppen, Repositorys und Named Use-Lizenzen zu wählen. Dieser Ansatz ist zum Beispiel dann sinnvoll, wenn Eigenschaften wie Vorname, Nachname und E-Mail-Adresse synchronisiert werden sollen, die Berechtigungen aber im Administrations-Toolkit verwaltet werden sollen.

Benutzer anlegen, alle Daten aktualisieren

Dieses Szenario trifft zu, wenn Benutzer in einem externen Benutzerverwaltungssystem in Gruppen gepflegt werden, die den Rollen und Berechtigungen in ADOIT entsprechen. In diesem Fall kann eine Zuordnung konfiguriert werden und die Benutzerdaten werden bei jeder Synchronisation aktualisiert. Die Benutzer werden auf der Grundlage der Zuordnung bestimmten Benutzergruppen und System-Rollen zugewiesen.

Synchronisationszeitpunkt

Es kann festgelegt werden, wann die Synchronisation von Benutzern und zugehörigen Benutzerdaten erfolgen soll.

Wenn Synchronisation bei der Anmeldung aktiviert ist, werden die Benutzerdaten jedes Mal aktualisiert, wenn sich der Benutzer anmeldet. Benutzer, die sich zum ersten Mal am Web-Client anmelden, können "on-the-fly" in der Datenbank erstellt werden.

LDAP-Kopplung ist erforderlich, wenn eine periodische Synchronisation durchgeführt werden soll. Die Benutzer werden in ADOIT angelegt, bevor sie sich zum ersten Mal anmelden. Periodische Synchronisation ist nützlich, um alle Beteiligten für die Zuweisung von organisatorischen Verantwortlichkeiten verfügbar zu machen. Einmal konfiguriert, kann die Synchronisation auch nach Bedarf ausgeführt werden.

Wir empfehlen, beide Synchronisationsarten zu kombinieren und die Benutzer bei der Anmeldung und periodisch zu synchronisieren.

Szenario 1: Synchronisation mit LDAP-Kopplung

Dieses Szenario setzt voraus, dass die Authentifizierung über die Authentifizierungsmechanismen LDAP, IDM, SAML oder OIDC erfolgt. Mit einer LDAP-Kopplung können dann zusätzliche Benutzerdaten aus einem Verzeichnisdienst abgerufen werden. Mögliche Verzeichnisdienste:

Microsoft Active Directory (AD)

eDirectory

Jeder andere LDAP v3-kompatible Identitäts-Provider (vorherige Evaluierung erforderlich)

Dieses Synchronisationsszenario unterstützt Synchronisation bei der Anmeldung und periodische Synchronisation.

Szenario 2: Synchronisation mit HTTP-Headern (IDM-Authentifizierung)

Dieses Szenario setzt voraus, dass die Authentifizierung über den IDM-Authentifizierungsmechanismus erfolgt. Bestimmte HTTP-Header können verwendet werden, um Informationen über den Benutzer zu transportieren. Neben dem Benutzernamen können auch Informationen über die Gruppenmitgliedschaften des Benutzers im externen Benutzerverwaltungssystem transportiert werden. Welche Art von Daten über HTTP-Header transportiert werden können, hängt vom verwendeten IDM-System ab. Mögliche Technologien:

Microsoft Internet Information Services (IIS)

Tomcat Valve

Dieses Synchronisationsszenario unterstützt Synchronisation bei der Anmeldung.

Szenario 3: Synchronisation mit SAML-Claims

Dieses Szenario setzt voraus, dass die Authentifizierung über den SAML-Authentifizierungsmechanismus erfolgt. Ein Set von Claims wird verwendet, um Informationen über den Benutzer zu transportieren. Zusätzlich zum Benutzernamen können weitere auszuwertende Claims konfiguriert werden. Diese zusätzlichen Claims können auf ADOIT Benutzergruppen und System-Rollen sowie auf die ADOIT-Benutzerattribute Vorname, Nachname und E-Mail-Adresse gemappt werden. Mögliche SAML Identity Provider:

Microsoft Active Directory Federation Services (AD FS)

Okta

Shibboleth

Jeder andere SAML 2.0 kompatible Identitäts-Provider (vorherige Evaluierung erforderlich)

Dieses Synchronisationsszenario unterstützt Synchronisation bei der Anmeldung.

Szenario 4: Synchronisation mit OIDC-Claims

Dieses Szenario setzt voraus, dass die Authentifizierung über den OIDC-Authentifizierungsmechanismus erfolgt. Ein Set von Claims wird verwendet, um Informationen über den Benutzer zu transportieren. Zusätzlich zum Benutzernamen können weitere auszuwertende Claims konfiguriert werden. Diese zusätzlichen Claims können auf ADOIT Benutzergruppen und System-Rollen sowie auf die ADOIT-Benutzerattribute Vorname, Nachname und E-Mail-Adresse gemappt werden. Mögliche OpenID Connect-Provider:

Microsoft Azure AD

Google

Jeder andere zertifizierte OpenID-Provider (vorherige Evaluierung erforderlich)

Dieses Synchronisationsszenario unterstützt Synchronisation bei der Anmeldung.

Authentifizierungsmechanismus auswählen

Dieser Abschnitt soll Ihnen als Leitfaden für die Auswahl eines geeigneten Authentifizierungsmechanismus für gängige Anwendungsszenarien dienen. Berücksichtigen Sie folgende Fragen und prüfen Sie dann die nachstehende Tabelle:

Sollen Benutzer manuell in ADOIT erstellt werden oder aus einem externen Benutzerverwaltungssystem importiert werden, wo sie verwaltet werden?

Welche Benutzerdaten sollen in ADOIT und welche im externen Benutzerverwaltungssystem verwaltet werden? Berücksichtigen Sie die Zuweisung von Benutzerattributen, Rechten und Rollen.

Sollten die Berechtigungen in ADOIT auf der Gruppenzugehörigkeit in einem externen Benutzerverwaltungssystem basieren? Wenn ja, sollte die Synchronisation von Benutzerattributen, Rechten und Rollen in Betracht gezogen werden.

Sollten Benutzer in ADOIT verfügbar sein, bevor sie sich zum ersten Mal anmelden, damit alle Beteiligten für die Zuweisung von organisatorischen Verantwortlichkeiten verfügbar sind? Wenn ja, sollte eine periodische Synchronisation in Betracht gezogen werden.

Ist SSO für die Authentifizierung erforderlich?

| # | Anwendungsfall | Empfohlene Authentifizierungsmechanismen |

|---|---|---|

| 1 |

|

|

| 2 |

|

|

| 3 |

|

|

| 4 |

|

|

| 5 |

|

|

| 6 |

|

|

Technische Konzepte

SSO

Single Sign-on (SSO) ist ein Authentifizierungsverfahren, das es einem Benutzer ermöglicht, mit einem Set von Anmeldedaten auf mehrere Anwendungen zuzugreifen. Sobald der Benutzer von einer Anwendung authentifiziert ist, kann er auf andere Anwendungen zugreifen, ohne sich erneut anmelden zu müssen. Änderungen an den Benutzerdaten können an einer zentralen Stelle vorgenommen werden und wirken sich auf alle Single-Sign-On-konformen Anwendungen aus (Vermeidung von Redundanzen).

Single Sign-on setzt voraus, dass die Benutzerdaten zentral in einem Verzeichnisdienst verwaltet werden und dass Single Sign-on konforme Anwendungen (wie ADOIT) Zugriff auf diese Benutzerdaten haben. Wie der Zugriff auf die Daten erfolgt, hängt vom jeweiligen Verzeichnisdienst ab.

LDAP

LDAP ist ein standardisiertes Protokoll für den Zugriff auf Informationen in Verzeichnisdiensten. Verzeichnisdienste, die LDAP unterstützen, werden als LDAP-konform bezeichnet. Es gibt jedoch auch Verzeichnisdienste, die nicht LDAP-konform sind und auf die auf eine proprietäre Weise zugegriffen werden muss.

Neben der grundsätzlichen Zugänglichkeit (LDAP-konform oder nicht) muss eine Single Sign-on konforme Anwendung auch wissen, welche Daten an welcher Stelle im Benutzerverzeichnis gespeichert sind. Dies hängt vom jeweiligen Verzeichnisdienst ab und wird durch das Verzeichnisschema bestimmt.

IDM

IDM steht für Identitätsmanagement. Im IDM-Szenario wird die eigentliche Authentifizierung des Benutzers von einem IDM-System durchgeführt, das eine Anfrage vom Client (Browser) entgegennimmt und verarbeitet. Nach erfolgreicher Authentifizierung reichert dieses System die ursprüngliche Anfrage mit den notwendigen Authentifizierungsdaten an und leitet sie an den Web-Server weiter.

Der Webserver empfängt die angereicherte, ursprüngliche Anfrage und leitet sie an die gewünschte Webapplikation weiter. Die Webapplikation (auf dem Web-Server) verwendet die angereicherten Informationen, um den Benutzer und seine Rolle zu identifizieren und entsprechend zu reagieren und die richtige Funktionalität bereitzustellen.

Nur Anfragen, die die erste Prüfung durch das IDM-System bestehen, werden an den Web-Server weitergeleitet. Wenn die Anfrage von einem Benutzer gesendet wird, der im IDM-System so konfiguriert ist, dass er keinen Zugriff auf ADOIT hat, wird die Anfrage nicht an den Web-Server weitergeleitet.

SAML

SAML ist ein XML-basiertes Datenformat mit offenem Standard für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien, insbesondere zwischen einem Identity Provider (IdP) und einem Service Provider (SP). Ein IdP ist eine Instanz, die Benutzer authentifizieren kann und Kenntnis von den Gruppenmitgliedschaften der Benutzer und anderen organisatorischen Details hat. Der SP ist die eigentliche Webapplikation, die die Authentifizierung an den IdP delegiert.

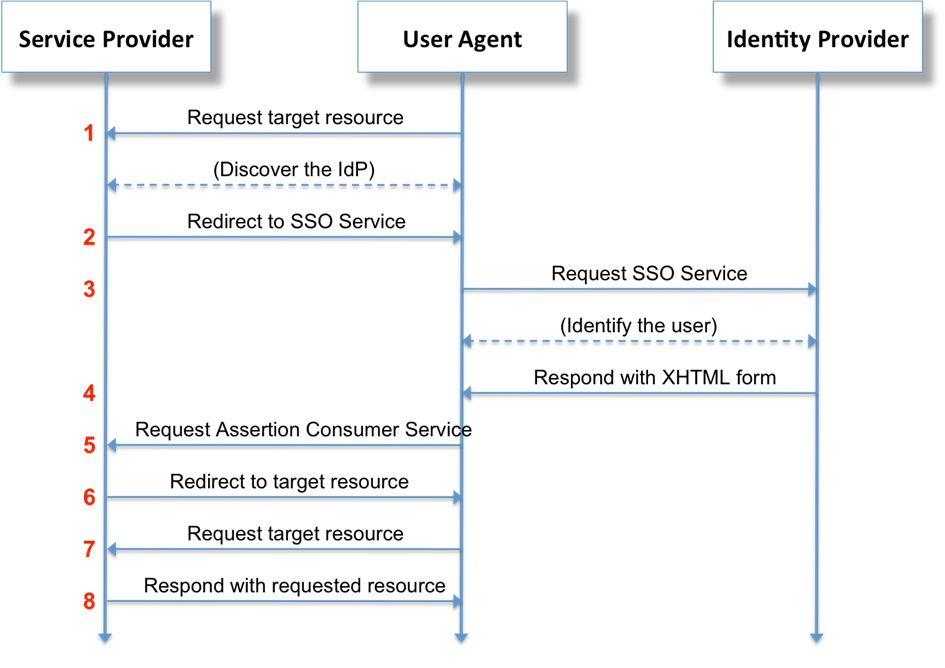

Folgende Abbildung (Englisch) veranschaulicht den Authentifizierungsprozess als Interaktion zwischen dem User Agent (UA), dem IdP und dem SP.

Ein wichtiges Merkmal des SAML-Protokolls ist die Tatsache, dass es keine Server-zu-Server-Kommunikation gibt. Der gesamte Nachrichtenfluss erfolgt über die UA mittels Redirects und (möglicherweise automatisch übermittelten) POST-Anfragen.

Wenn ein Benutzer versucht, ohne gültige Session auf die Webapplikation des SP zuzugreifen, generiert der SP eine SAML-Authentifizierungsanfrage und leitet den UA auf die URL des IdP um. Die Authentifizierungsanfrage wird als Parameters des Query-Strings gesendet. Die IdP kann die Herkunft der Authentifizierungsanfrage validieren, indem er überprüft, ob sie mit dem Zertifikat des SP signiert wurde.

Der nächste Schritt ist die Authentifizierung des Benutzers, für die verschiedene Verfahren verwendet werden können, darunter formularbasierte Authentifizierung, integrierte Windows-Authentifizierung (einschließlich SSO), Multi-Faktor-Authentifizierung und andere. Wenn die Authentifizierung erfolgreich ist, stellt der IdP die Authentifizierungsantwort zusammen. Diese enthält eine Security Assertion mit den so genannten Claims enthält, die zum Transport von Informationen über den Benutzer verwendet werden. Sobald der UA diese Informationen an den SP sendet, kann die Antwort durch Verifizierung der Signatur validiert werden. Der SP kann dann die erhaltenen Informationen verwenden, um die Session des Benutzers mit der Webapplikation aufzubauen.

OIDC

OIDC steht für OpenID connect. OIDC ist eine Authentifizierungsschicht auf dem OAuth 2.0 Autorisierungs-Framework, die zur sicheren Anmeldung von Benutzern verwendet werden kann. Sie ermöglicht es Webapplikationen (auch Relying Parties oder RP genannt), einen OpenID Connect Provider (OP) zu verwenden, um die Identität eines Benutzers zu überprüfen.

Um sich am Web-Client anzumelden, wird der Benutzer zum OP umgeleitet. Zwischen RP und OP werden Tokens verschiedener Art ausgetauscht, um die Identität zu verifizieren oder Zugriffsrechte zu erteilen. Diese Tokens enthalten Claims, die verwendet werden, um alle relevanten Benutzerdaten (Name, Email-Adresse etc.) nach ADOIT zu übertragen.

Je nach Konfiguration des OP erfolgt die Authentifizierung mittels Single Sign-on oder durch die Eingabe von Zugangsdaten (Benutzername und Passwort, Zertifikate etc.).

FAQs

Führt ADOIT Schreibvorgänge in externen Benutzerverwaltungssystemen durch?

Nein. ADOIT greift auf externe Benutzerverwaltungssysteme direkt (LDAP) oder indirekt (IDM, SAML, OIDC) nur mit Lesezugriff zu. Es werden keine Objekte, Attribute oder Attributwerte im externen Benutzerverwaltungssystem erstellt oder geändert.

Welche Informationen liest ADOIT aus externen Benutzerverwaltungssystemen?

Die Attribute, die bei LDAP-Authentifizierung und Synchronisation aus Verzeichnisdiensten gelesen werden, werden auf der Administratorseite definiert.

Die Attribute, die bei IDM-Authentifizierung und Synchronisation aus externen Benutzerverwaltungssystemen gelesen werden, hängen von der verwendeten IDM-Lösung und Konfiguration ab.

Die Attribute, die bei SAML-Authentifizierung und Synchronisation aus externen Benutzerverwaltungssystemen gelesen werden, werden auf der IdP-Seite definiert.

Die Attribute, die bei OIDC-Authentifizierung und Synchronisation aus Verzeichnisdiensten gelesen werden, werden auf der Administratorseite definiert.

Werden Passwörter aus externen Benutzerverwaltungssystemen abgerufen und von ADOIT gespeichert?

Nein. Benutzerpasswörter werden von ADOIT nicht aus externen Benutzerverwaltungssystemen abgerufen. Passwörter werden daher nicht in der ADOIT Datenbank oder an anderer Stelle in ADOIT gespeichert und sind bei der Verwendung externer Benutzerverwaltungssysteme nicht in ADOIT bekannt.